A Flame nevű kártevő első ránézésre besorolható a valaha talált legkifinomultabb, legbonyolultabb kártevők közé. Nem használ elterelő technikát, hogy elrejtse a kódját, továbbá nem mutat semmilyen új kártevői viselkedésformát.

A Flame nevű kártevő első ránézésre besorolható a valaha talált legkifinomultabb, legbonyolultabb kártevők közé. Nem használ elterelő technikát, hogy elrejtse a kódját, továbbá nem mutat semmilyen új kártevői viselkedésformát.

A kártevő egyik jellemzője a nagy fájlméret és hogy komplexitása miatt sokféle lehetőséget rejt magában. Továbbá nem egyszerű meghatározni, hogy hány számítógép fertőződött vagy fertőződik meg általa, mert a Flame rendkívül hatékonyan törli magát a megfertőzött gépről.

A kártevő analizálása után a CrySyS Lab (Budapesti Műszaki és Gazadaságtudományi Egyetem) és a Kaspersky Labs ténymegállapításai közül a G Data szakemberei az alábbiakban összefoglaltakat erősítették meg.

A már korábban is az eddigi „legkifinomultabb/legösszetettebb”-ként emlegetett kártevőt a következő adottságok teszik képessé sokféle művelet végrehajtására:

- Sokrétű moduláris támadó eszköztárral rendelkezik, hogy végrehajthassa kártékony szándékait:

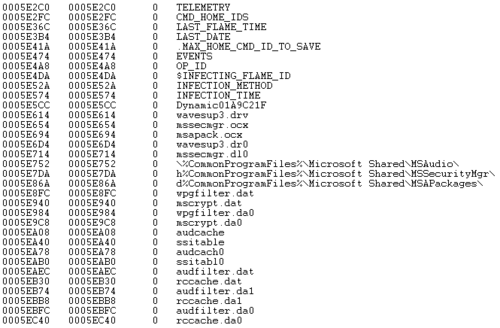

- Készít egy „mscrypt.dat” nevű fájlt a c:\program files\common files\microsoft shared\mssecuritymgr\ könyvtárban. Ez egy titkosított fájl, amely tartalmazza a kódot, az adatokat és néhány a támadásokhoz használt konfigurációs paramétert. A CrySyS szerint a fájl titkosítása feloldható egy speciálisan DAT fájlokhoz készített táblázat segítségével, amely integrálva van a kártevő kódjába is.

- A majdnem 6 MB-os fájl mérete miatt a fő fájlt, a „mssecmgr.ocx”-t nagyon nehéz felfedezni.

- Olyan jellegzetességei vannak, mint „hátsó ajtó” (backdoor), trójai és féreg tulajdonságok, de különösen az adatlopás segíti a céljai elérésében (a támadó által kibocsátott parancsokkal történik meg).

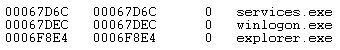

- A saját kódját beinjektálva a rendszerfájlokba, képes életben maradni a fertőzött gépben (mint explorer.exe (shell32.dll), services.exe, winlogon.exe):

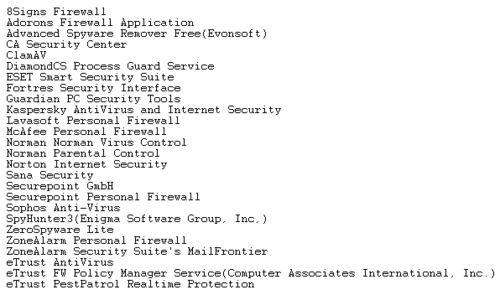

- Képes elkerülni bizonyos antivírustermékeket, amelyek installálva vannak a fertőzött gépen:

- A kártevő különböző stratégiákat használ arra, hogy folyamatosan a megfertőzött rendszerben maradjon. Ezek közül az egyik, hogy manipulálja a Windows biztonsági beállításait úgy, hogy LSA azonosító csomagként (Local Security Authority Authentication Package) hozzáadja magát a rendszerhez.

- Ellenőrzi az internetkapcsolatot a Windows update funkció segítségével, mielőtt nekilátna a végrehajtásnak.

- A „hátsó ajtó” funkcióval képes szenzitív információ gyűjtésére a C&C kommunikációs technikát (HTTP protokoll az SSL/SSH csatornán keresztül) használva, hogy küldjön és fogadjon parancsokat számos szervertől a világ minden pontján, és hogy megszerezze a következő információkat:

- Információt gyűjt a fertőzött számítógépről.

- Képes megszerezni a meghajtó könyvtár információit.

- Képes információt gyűjteni a rendelkezésre álló dokumentumokról.

- Képes felvételt készíteni a képernyőről, hangot is tud rögzíteni a mikrofon manipulálásával (így titokban fel tudja venni a környezeti hangokat, akár egy szigorúan bizalmas beszélgetést is).

- Tudja használni a Bluetooth funkciókat, hogy ellenőrizze, mely eszköz van bekapcsolt állapotban a fertőzött gép körül.

- Listát készít a fájlnevekről bizonyos könyvtárakban.

- Alapvetően bármit meg tud tenni, amit a támadó akar, mert már megszerezte az összes engedélyt a fertőzött gépben.

- A kártevőnek megvan a saját adatbázis-funkciója, hogy elmentsen minden begyűjtött információt.

- Kapacitással rendelkezik ahhoz, hogy végrehajtson SQLite parancsokat, és hogy beágyazzon Lua szkripteket az adatbázis eléréséhez. Ennek a technikának a használata meglehetősen gyakori más toolkiteknél is. A szkripteléssel a támadók könnyedén beágyazhatnak rosszindulatú utasításokat:

- Képes „elfogni” a hálózati forgalmat.

- Helyi hálózatban a printer „sérülékenységét” (pl. CVE-2010-2729) kihasználva, távoli munkahelyeken és hordozható tárolóeszközökön (pen drive-ok, mobil HDD-k stb.) keresztül képes terjedni.

A fő fájl, az mssecmgr.ocx beágyazott hibakeresési információi könnyebbé teszik az elemzését, mivel nem használ semmilyen elterelést vagy csomagolást, hogy elrejtse a kártékony kódot, azonban a Flame túl nagy ahhoz, hogy rövid idő alatt teljes információt lehessen belőle nyerni.

Mivel a kártevő elsődleges célja az információlopás számtalan módon, a kutatóknak azt kell azonosítani, hogy a begyűjtött és tárolt információ hova lett elküldve.

Ki áll a támadás mögött? Mik a valódi szándékai, miféle bizalmas információt akar gyűjteni és mi célból? Vajon azért alkották ezt a kártevőt, hogy kormányzati intézményekben vagy az ipar kulcsfontosságú szereplői után kémkedjen? Az analizált kártevő alkalmas arra, hogy kiberfegyverként használják egy bizonyos szervezet ellen, célzott támadás végrehajtásával. A legvalószínűbbnek az tűnik, hogy kiválasztott számítógépek, szervezetek, különösen kormányzati szervezetek megtámadására hozták létre.

A következő időszak izgalmas kérdése lesz, vajon a támadók abbahagyják a munkát a Flame-en, vagy továbbfejlesztik a kártevőt a megújult detektálási módszerek ellen? A fejleményekre még visszatérünk!

A G Data nemzetközi blogbejegyzése az esetről itt található.